Цифровой деанонимайзер Telegram, боты-ловушки и социальная инженерия — все это помогло поймать лжеминеров, организовавших беспрецедентную волну анонимных виртуальных минирований в 2022 году. Создатель этих цифровых инструментов, директор компании «Интернет-розыск» Игорь Бедеров рассказал «Газете.Ru», как проходило расследование.

Я вам пишу, чего же боле

4 января 2022 года на государственные порталы стали приходить тысячи сообщений о минированиях школ, вокзалов, аэропортов. По данным МВД, общее их число составило 12215, из них раскрыто — 464, задержаны 24 подростка.

Это была самая большая волна сообщений о заведомо ложных минированиях за всю историю России и, возможно, мира.

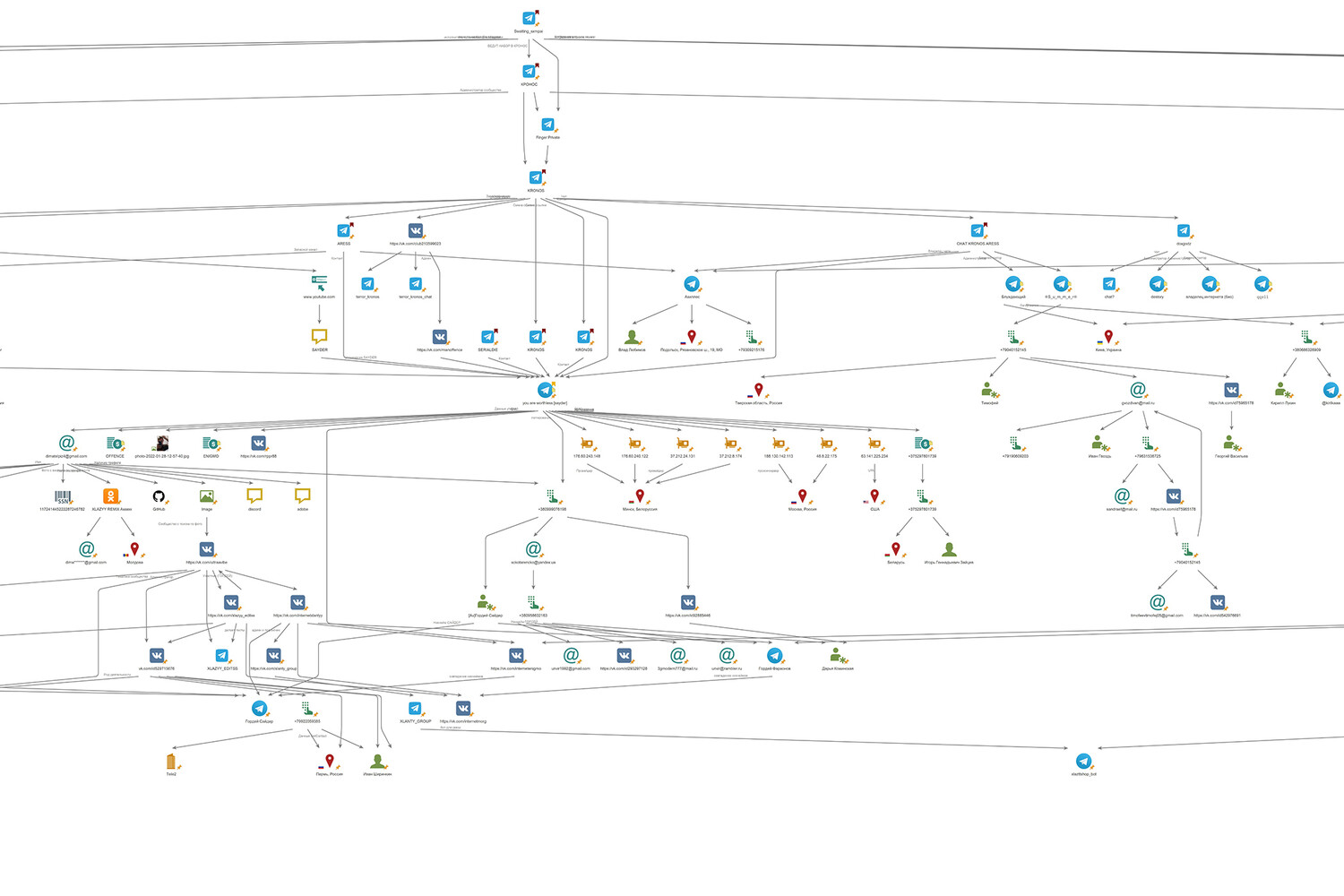

В процессе участвовали порядка 60 тыс. человек, которые взаимодействовали друг с другом в Telegram-чатах. Во время наиболее активной фазы «минирований» функционировало одновременно 35 таких сообществ. В крупнейшее сообщество — KRONOS — входили 10 администраторов других групп лжеминеров, таких как GEREX, ARES, Инкассатор, Scambud, Sayder и других. Не все участники групп рассылали сообщения, однако все интересовались этой темой и читали методички по анонимному ложному минированию.

Рассылали сообщения по почте. На разные государственные порталы приходили письма следующего содержания (орфография и пунктуация сохранены):

«ИТАК, СЛУШАЙТЕ МЕНЯ ВНИМАТЕЛЬНО! Я РАЗВЕ НЕ ПРОСИЛ ПОКАЗАТЬ МОЕ ПИСЬМО ФЕДОРУ РЯУЗОВУ? ВЫ НЕ ХОТИТЕ ПО ХОРОШЕМУ? ХОРОШО, ПОЙДЕМ ПО ПЛОХОМУ! СЕГОДНЯ ДЛЯ ВАС И ВАШЕГО ГОРОДА НАСТУПИТ СУДНЫЙ ДЕНЬ! Уважаемая администрация, я вас в последний раз прошу показать мое письмо, вы должны показать РЯУЗОВУ, ПОНЯЛИ МЕНЯ? ЭТО ВАШ ПОСЛЕДНИЙ ШАНС, ИНАЧЕ ПОСЛЕДСТВИЯ БУДУТ НЕИСПРАВИМЫМИ И ВСЕ БУДЕТ НА ВАШЕЙ СОВЕСТИ!»

В данном варианте письма (как и в том, что ниже) «минирующий» обращается напрямую к тем людям, которые могут его деанонимизировать. Видно, что в некоторых письмах такое обращение даже важнее, чем само лжеминирование.

Нередко такие письма рассылали от лица известных лидеров мнений, депутатов и селебрити с указанием их e-mail, телефона и других данных. Таким образом лжеминеры не только заставляли впустую работать правоохранительные органы, которые обязаны проверить объект при поступлении такого сообщения, но и подставляли абсолютно невиновных людей.

Информация о минировании не подтвердилась ни разу.

Телеграм, открой личико

4 января поступили первые письма такого содержания, а к 17 января следователям уже были известны главные действующие лица событий. Информацию о них передали компетентным органам.

Это стало возможным благодаря работе специалистов компании «Интернет-розыск», которые быстро идентифицировали чаты организаторов лжеминирований, а потом применили для поиска пользователей этих чатов три инструмента: деанонимайзер Telegram, боты-ловушки и социальную инженерию.

«Telegram Deanonimiser — наша самая старая разработка, — рассказал «Газете.Ru» директор компании «Интернет-розыск» Игорь Бедеров. — Это система, которая позволяет собирать данные о пользователях мессенджера. У Telegram-пользователя есть ID — идентификационный номер. Это единственный неизменяемый параметр. В нашей базе Telegram сейчас 56 млн пользователей».

По словам Игоря Бедерова, целью создания сервиса был сбор данных, которые прикрепляются к идентификационному номеру. Это может быть номер телефона, техническая информация о соединении и устройстве, а также геолокация. Кроме этого, Telegram Deanonimiser собирает информацию об участии пользователя в чатах, в которых он может так или иначе раскрыть сведения о себе. Чаты анализируются уже при помощи специалистов по интернет-розыску.

«Кроме этого, смотрится никнейм, имя пользователя, его аватарка, ищутся совпадения в социальных сетях и по отождествлению лиц. Смотрятся они в исторической ретроспективе, потому что никнейм, аватарку и имя можно поменять. Telegram Deanonimiser позволяет «проваливаться» в прошлое и смотреть, как пользователь выглядел полгода или год назад», — говорит Бедеров.

Обмани себя

Впервые для поиска лжеминеров применили боты-ловушки. Программы были написаны специалистами компании «Интернет-розыск».

Боты воспринимались подростками, как автоматизированный сервис, который казался безопасным. Например, они легко соглашались на использование бота, «пробивающего» номер телефона.

Нарушитель вводил номер телефона, который хотел проверить, а на самом деле, де-факто отправлял свой номер.

По словам Бедерова, на написание такого бота уходит совсем немного времени.

«Самое главное — продумать его легенду и логику. А написать можно минуты за четыре, — говорит киберсыщик. — Особенность Telegram в том, что мессенджер все равно предупреждает, что вы передаете свой номер телефона или геолокацию через всплывающее сообщение. Поэтому бот и его легенду нужно придумать так, чтобы человек слова «свой номер телефона» пропустил. Нам это удалось».

Специалисты «Интернет-розыска» разработали такие боты-ловушки, которые показывали содержимое запросов пользователей к этим ботам. Эти «сокровенные» запросы давали много новой информации о пользователе. Часто лжеминеры пытались таким образом проверить свой собственный номер телефона, что сразу же приводило расследователей к подлинной личности и местоположению нарушителя.

Это принципиально новый подход, который еще никто не использовал для поиска преступников.

Инженеры нам нужны!

Третий инструмент, которым пользовались расследователи — социальная инженерия. В чаты внедрились сотрудники «Интернет-розыска» и стали предлагать подросткам дополнительную анонимизацию. Многие из минеров на это соглашались.

«Для того, чтобы обезопасить компьютер, лжеминеры должны были предоставить к нему удаленный доступ, чтобы наши ребята наладили им систему, поставили анонимайзеры, виртуальные машины. Естественно, наши, как только получали удаленный доступ, то моментально открывали все авторизации, смотрели, где этот компьютер физически находится, привязан ли он к «Госуслугам», социальным сетям. И уже по этим параметрам мы спокойно идентифицировали владельца», — объясняет Бедеров.

Так как в лжеминирование были вовлечены подростки и малолетние дети, обмануть их было нетрудно.

Тварь я дрожащая или право имею?

Так кто же организовывал распространение ложной информации о минировании школ, вокзалов, зданий администрации? И зачем это было нужно детям и подросткам?

По словам Бедерова, это были школьники из России, Украины и Белоруссии, в 100% случаев — мальчики и юноши, которые, прежде всего, хотели ощутить власть над взрослыми. Второй причиной было желание заработать — в чатах распространялась информация о десятках тысяч долларов, которые уже дали возможность разбогатеть лжеминерам в прошлом. Эту информацию, как считает киберсыщик, распространяли иностранные спецслужбы в рамках проведения информационно-психических операций для формирования у граждан допустимого поведения подобного рода.

«Самым младшим лжеминером был мальчик одиннадцати лет, которого нашли и сразу же отпустили. Он прямо искренне верил, что это все координируется, есть какие-то спецслужбы, есть какая-то элита, которая зарабатывает баснословные деньги», — говорит Бедеров.

По его мнению, обработка детей и подростков в таких чатах дает возможность через некоторое время устраивать с их помощью аварии на железнодорожном транспорте, взрывать щитки, поджигать дома, квартиры, военкоматы. Кроме того, из числа сообщений о лжеминированиях все сложнее выделить информацию, которая действительно стоит внимания МВД и ФСБ.

С точки зрения Бедерова, чтобы в будущем пресечь подобные преступления, необходимо развивать систему криминалистического учета и идентификации в интернете по электронно-цифровому следу, так как киберпреступность и информационные преступления галопирующим образом растут.